les listes de contrôle (ACL)

1) Définition

Les listes de contrôle d’accès sont des listes de conditions qui sont appliquées au trafic circulant via une interface de routeur. Ces listes indiquent au routeur les types de paquets à accepter ou à rejeter. L’acceptation et le refus peuvent être basés sur des conditions précises. Les ACL permettent de gérer le trafic et de sécuriser l’accès d’un réseau en entrée comme en sortie.

Des listes de contrôle d’accès peuvent être créées pour tous les protocoles routés, tels que les protocoles IP (Internet Protocol) et IPX (Internetwork Packet Exchange). Des listes de contrôle d’accès peuvent également être configurées au niveau du routeur en vue de contrôler l’accès à un réseau ou à un sous réseau.

Les listes d’accès filtrent le trafic réseau en commandant aux interfaces d’un routeur d’acheminer ou de bloquer des paquets routés. Le routeur examine chaque paquet afin de déterminer s’il doit l’acheminer ou le rejeter en fonction des conditions précisées dans la liste de contrôle d’accès. Certaines conditions dans une ACL sont des adresses source et de destination, des protocoles et des numéros de port de couche supérieure.

Les listes de contrôle d’accès doivent être définies en fonction d’un protocole, d’une direction ou d’une interface. Pour contrôler le flux du trafic sur une interface, une ACL doit être définie pour chaque protocole activé sur l’interface. Les ACL contrôlent le trafic dans une seule direction à la fois sur une interface. Une ACL séparée doit être créée pour chaque direction : une pour le trafic entrant et une pour le trafic sortant. Enfin, chaque interface peut avoir plusieurs protocoles et directions définis. Si le routeur a deux interfaces configurées pour IP, AppleTalk et IPX, 12 listes d’accès distinctes sont nécessaires : une liste pour chaque protocole, fois deux pour la direction (entrée et sortie), fois deux pour le nombre d'interfaces.

Voici les principales raisons pour lesquelles il est nécessaire de créer des listes de contrôle d’accès :

- Limiter le trafic réseau et accroître les performances. En limitant le trafic vidéo, par exemple, les listes de contrôle d’accès permettent de réduire considérablement la charge réseau et donc d’augmenter les performances.

- Contrôler le flux de trafic. Les ACL peuvent limiter l’arrivée des mises à jour de routage. Si aucune mise à jour n’est requise en raison des conditions du réseau, la bande passante est préservée.

- Fournir un niveau de sécurité d’accès réseau de base. Les listes de contrôle d’accès permettent à un hôte d’accéder à une section du réseau tout en empêchant un autre hôte d’avoir accès à la même section. Par exemple, l’hôte A peut accéder au réseau réservé aux ressources humaines, tandis que l’hôte B ne peut pas y accéder.

- Déterminer le type de trafic qui sera acheminé ou bloqué au niveau des interfaces de routeur. Il est possible d’autoriser l’acheminement des messages électroniques et de bloquer tout le trafic via Telnet.

- Autoriser un administrateur à contrôler les zones auxquelles un client peut accéder sur un réseau.

- Filtrer certains hôtes afin de leur accorder ou de leur refuser l’accès à une section de réseau. Accorder ou refuser aux utilisateurs la permission d’accéder à certains types de fichiers, tels que FTP ou HTTP.

2) Masque générique

Le masque générique est une quantité de 32 bit divisés en quatre octets, il s’applique tout comme un masque sous réseau sur une adresse IP à la différence près que le masque générique sert à identifier les adresses autorisés à entrer ou sortir, il marche à l’inverse du masque réseau.

3) Types d’ACL

ACL standard : Les listes d’accès standard vérifient l’adresse d’origine des paquets IP qui sont routés. Selon le résultat de la comparaison, l’acheminement est autorisé ou refusé pour un ensemble de protocoles complet en fonction des adresses réseau, de sous réseau et d’hôte.

ACL étendu : Les listes d’accès étendues sont utilisées plus souvent que les listes d’accès standard car elles fournissent une plus grande gamme de contrôle. Les listes d’accès étendues vérifient les adresses d’origine et de destination du paquet, mais peuvent aussi vérifier les protocoles et les numéros de port. Cela donne une plus grande souplesse pour décrire ce que vérifie la liste de contrôle d’accès. L’accès d’un paquet peut être autorisé ou refusé selon son emplacement d’origine et sa destination, mais aussi selon son type de protocole et les adresses de ses ports.

4) Création d’une ACL avec routeur CISCO Série 2500

a) Schéma de l’installation

b) Fichier de configuration du routeur A

| ! hostname RouterA ! interface Ethernet0 ip address 10.0.0.1 255.0.0.0 no shutdown ! interface Serial0 ip address 172.18.0.2 255.255.0.0 no shutdown ! interface Serial1 no ip address shutdown ! interface BRI0 no ip address shutdown ! router rip network 10.0.0.0 network 172.18.0.0 ! line con 0 line aux 0 line vty 0 4 login password cisco

|

c) Fichier de configuration du routeur B

| ! hostname RouterB ! interface Ethernet0 ip address 192.168.3.1 255.255.255.0 no shutdown ! interface Serial0 ip address 172.18.0.1 255.255.0.0 no shutdown clockrate 64000 ! interface Serial1 no ip address shutdown ! interface BRI0 no ip address shutdown ! router rip network 192.168.3.0 network 172.18.0.0 ! line con 0 line aux 0 line vty 0 4 login password cisco

|

d) Syntaxe générale d’une ligne de commande :

Il faut ensuite définir l’ACL sur une interface du routeur (mode « configuration de l’interface) :

| ip access-group 100 in/out |

e) Interdiction du trafic de la machine 192.168.3.200 vers le réseau 10.0.0.0

Lignes de commandes (mode « configuration terminal ») :

| Access-list 100 deny ip host 192.168.3.200 10.0.0.0 0.255.255.255 Access-list 100 permit ip any any |

Affichage des acces list :

|

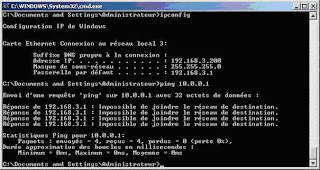

Test : Ping de l’interface 10.0.0.1 du routeur avec la machine qui possède l’@IP 192.168.3.200 :

Pour vérifier si l’ACL fonctionne, l’ip du poste a été changé :

Test : Ping de l’interface 10.0.0.1 du routeur avec la machine qui possède l’@IP 192.168.3.201 :

f) Interdiction du trafic de la machine 192.168.3.200 vers la machine 10.0.0.10

Lignes de commandes (mode « configuration terminal ») :

| access-list 100 deny ip host 192.168.3.200 host 10.0.0.10 access-list 100 permit ip any any |

Affichage des acces list :

|

|

Test : Ping de l’interface 10.0.0.1 du routeur avec la machine qui possède l’@IP 192.168.3.200 :

Pour vérifier si l’ACL fonctionne, l’ip du poste a été changé :

Test : Ping de l’interface 10.0.0.1 du routeur avec la machine qui possède l’@IP 192.168.3.201 :

g) Interdiction du trafic

telnet de la machine 10.0.0.10 vers le routeur B et le switch :

Lignes de commandes (mode « configuration terminal ») :

| Access-list 100 deny tcp host 10.0.0.10 host 172.18.0.1 eq telnet access-list 100 deny tcp host 10.0.0.10 host 192.168.3.1 eq telnet access-list 100 deny tcp host 10.0.0.10 host 192.168.3.2 eq telnet access-list 100 permit ip any any |

Test : La connexion vers le service telnet vers le routeur B et le switch à été refusée :